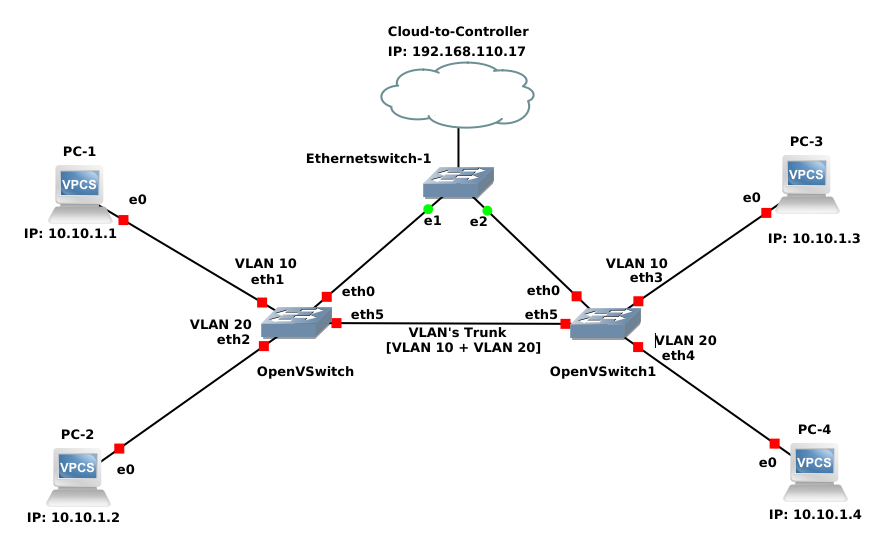

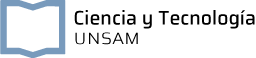

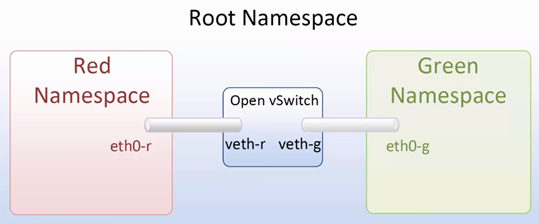

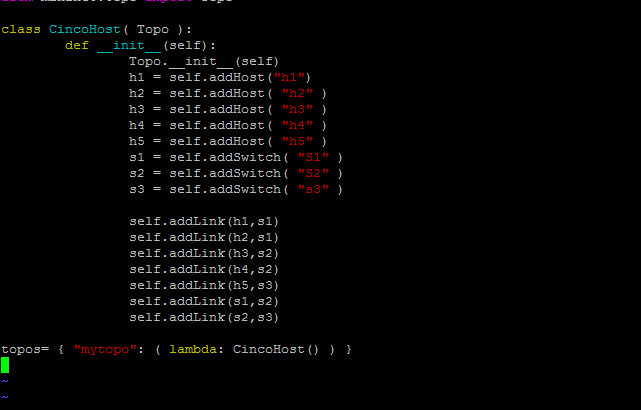

1) Armar una topología similar a la que se muestra adjunta sobre entorno de simulación. Pueden usar Mininet y/o GNS3 para armar la topología. Les aconsejo correr el controlador en una máquina virtual, lo que les servirá tanto para el caso de Mininet como para el de GNS3. Pueden usar como controladores OpenDaylight y/o Ryu/Faucet.

2) Realizar pruebas de conectividad usando la herramienta “Ping” desde la PC1 hacia las demás. Verificar el comportamiento y anotar conclusiones.

3) Obtener la versión del OpenVSwitch que están utilizando y verificar si soporta Trunk de VLAN’s (Protocolo IEEE 802.1Q)

4) Buscar script y/o aplicación que corra sobre los controladores y permita trabajar sobre el switch con Trunk de VLAN’s.

5) Crear VLAN n° 10 y asignarla a los puertos de las PC1 y PC3. Crear VLAN n° 20 y asignarla a las PC2 y PC4.

6) Probar conectividad desde PC1 hacia las demás. Probar conectividad desde PC2 hacia las demás. Anotar conclusiones.

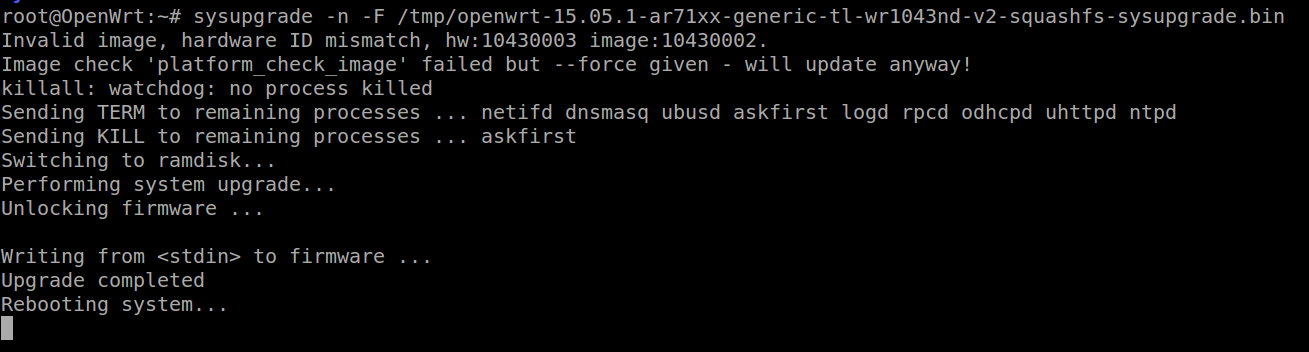

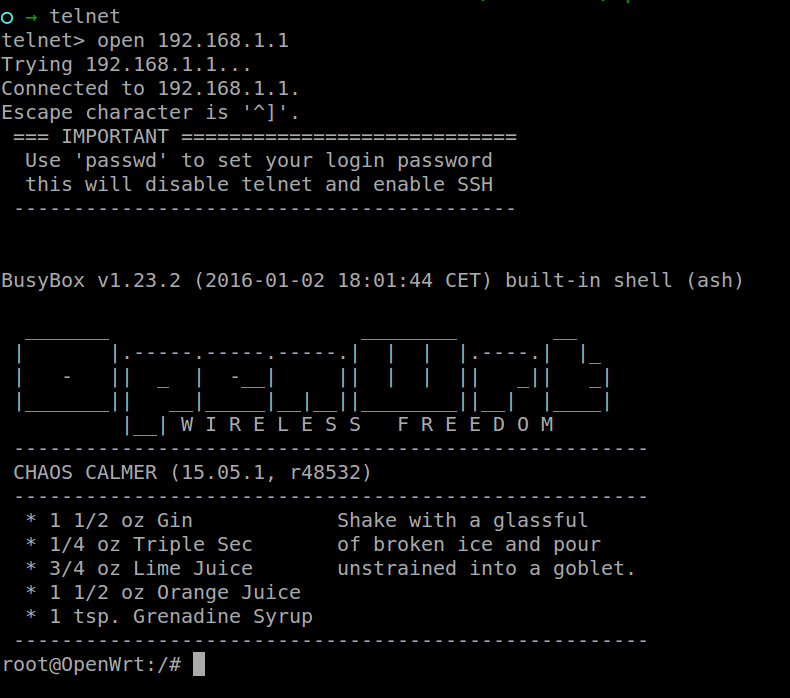

7) Replicar la topología simulada en hardware real. Utilizar los switches TP-Link con OpenWRT y el OpenVSwitch; previamente verificar que la versión compilada del OVS soporte VLAN’s.

8) Realizar posteos en la Web del CIDI con el avance de la actividad (al menos un posteo semanal, puede ser grupal ó individual — Por favor, titulen los posteos como ” Actividad n° 8 — XXXXXXXXX”, así podemos vincular los posteos a la actividad.

9) Armar un informe escrito en modo tutorial, incluyendo topologías, descripción de las pruebas / escenarios, capturas de pantalla, resultados y conclusiones.